Vulnerabilità Zimbra: cosa può accadere?

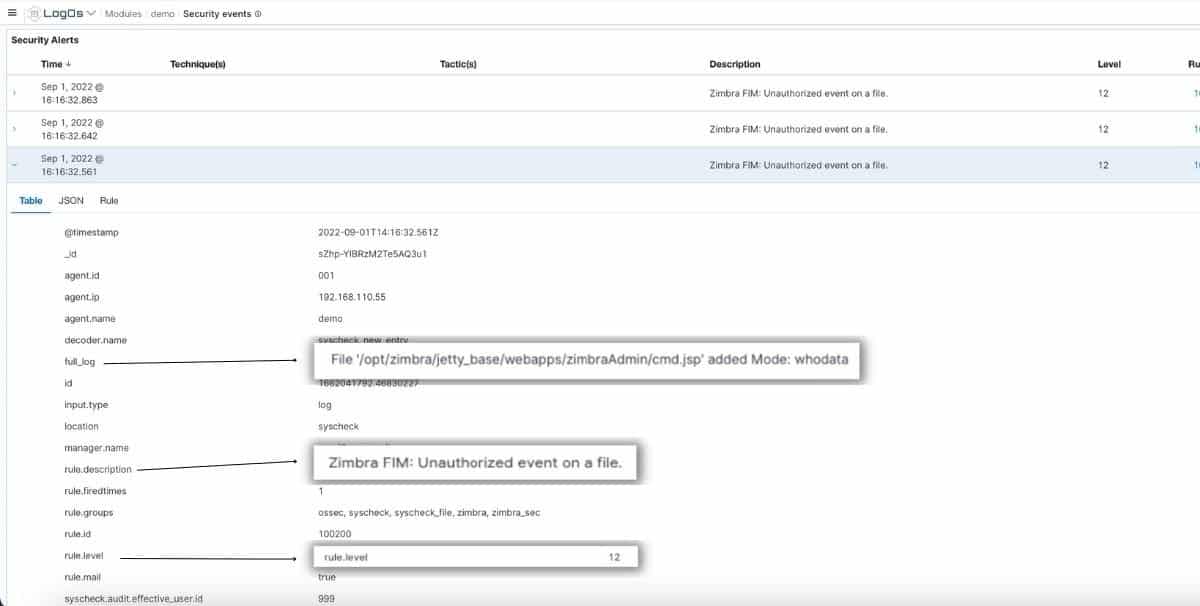

Il caso peggiore in caso di attacco è la possibilità da parte di un utente esterno di inserire codice malevolo all’interno del nostro ambiente. L’inserimento di una shell ad esempio, rappresenta un rischio molto elevato, perché permette qualunque tipo di azione sui nostri file, come rimozione, copia o alterazione.

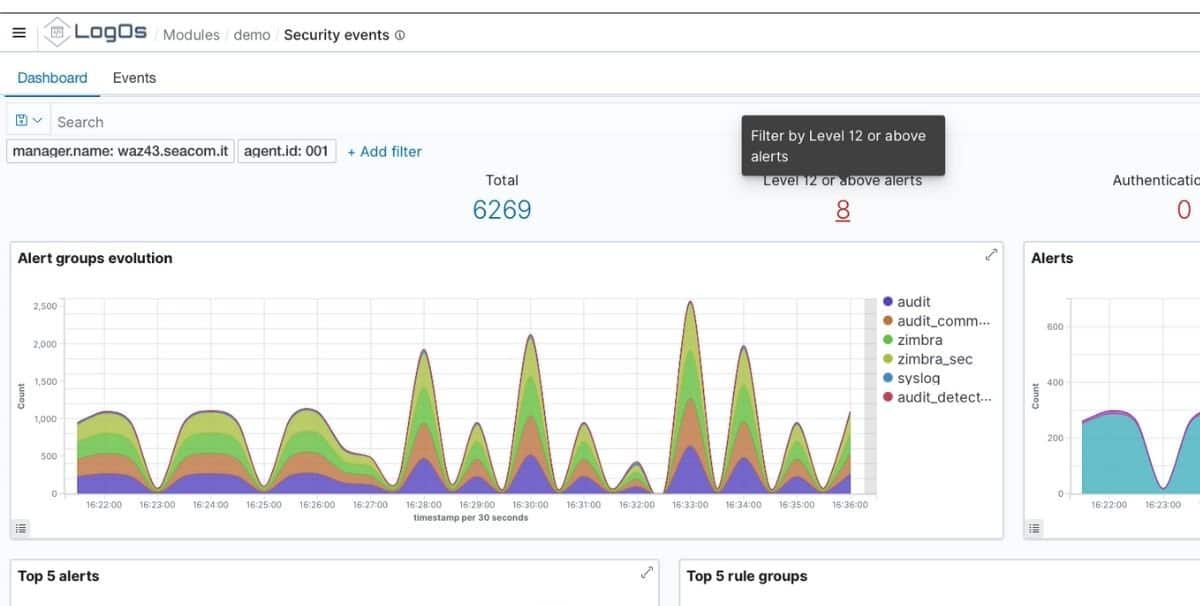

In questo esempio abbiamo riprodotto un attacco in un ambiente demo, a seguito del caricamento di una Command Line che esegue comandi per avere completa visibilità del nostro filesystem: